Витоки через DNS: Основна інструкції з їх пошуку та виправлення у 2024 році

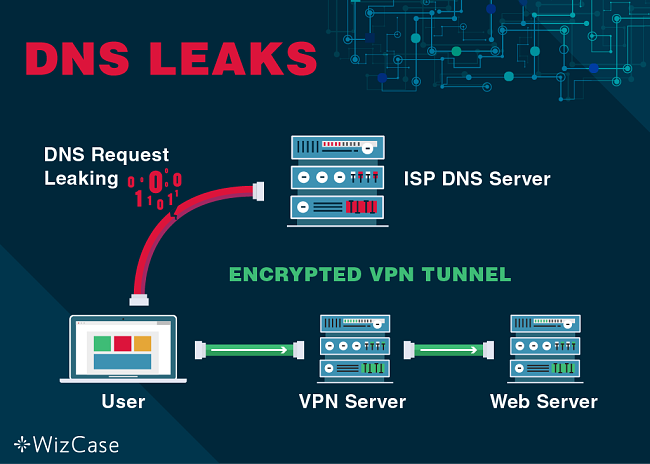

Отже, що таке витік через DNS? Це проблема, яка виникає в налаштуваннях мережі та призводить до швидкої втрати конфіденційності, оскільки посилає запити DNS через незахищені канали замість використання вашого VPN-з’єднання.

Коли ви використовуєте будь-яку надійну VPN-службу, DNS запит маршрутизується через тунель VPN до серверів DNS у вашій мережі VPN, а не через ті, які використовує ваш інтернет-провайдер. Таким чином, ви будете зберігати анонімність під час перегляду веб-сайтів. Однак, у разі наявності витоків через DNS у вашій мережі VPN, ви більше не зможете зберігати анонімний статус, а ваш інтернет-провайдер зможе відслідковувати вашу роботу в мережі Інтернет.

Деяке програмне забезпечення, як наприклад Windows, використовує свої налаштування за замовчуванням, щоб надсилати запит до DNS-серверів інтернет-провайдера замість використання тунелю VPN. Ось чому так важливо провести ретельний тест на виявлення витоків через DNS, щоб визначити всі IP-адреси. Наприклад, будь-який результат, який показує ваше “фактичне” місцезнаходження, означає, що у вас може бути витік через DNS. Ось деякі з найпоширеніших проблем та поради щодо їх вирішення у 2018 році!

Несправна або неправильно налаштована мережа

Це, мабуть, найпоширеніша причина витоків через DNS, особливо якщо ви підключаєтесь до мережі Інтернет з використанням різних інтерфейсів. Наприклад, якщо ви використовуєте домашній маршрутизатор, загальнодоступні точки доступу або публічні WiFi-мережі, то перш ніж ви зможете відкрити зашифрований тунель вашої мережі VPN, пристрій спочатку підключиться до вашої локальної мережі.

Якщо ви проігноруєте належні налаштування, ви залишатиметеся вразливими для витоку даних. Ми виявили, що протокол, який визначає IP-адресу вашого пристрою у вашій мережі, автоматично призначає DNS-сервер під час вашої роботи в мережі. Використання такого сервера є не завжди безпечним, і у разі використання вашої мережі VPN, ваші запити DNS будуть оминати будь-який зашифрований тунель, що спричинить витоки через DNS.

Як правильно налаштувати свою мережу

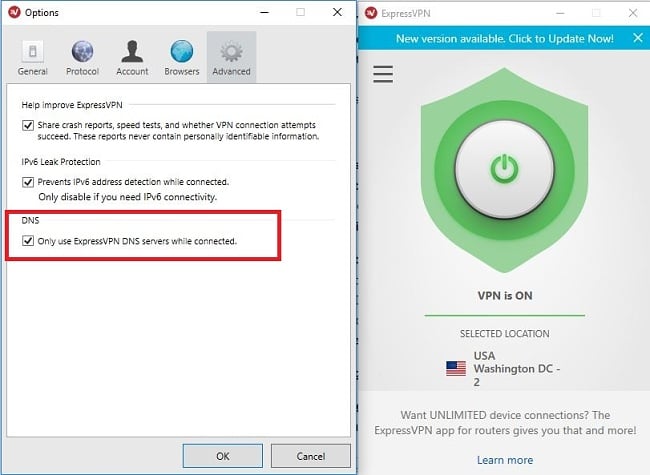

У більшості випадків правильне налаштування вашої мережі VPN та DNS-сервера, перенаправить всі запити DNS через мережу VPN, замість безпосереднього використання вашої локальної мережі.

Проте не всі служби VPN надають можливість використання DNS-серверів. У таких випадках підходящим варіантом може бути використання незалежних серверів, таких як Google Public DNS або Open DNS.

Таким чином, зміна конфігурації сильно залежить від вашого програмного забезпечення VPN, а також протоколу, який ви використовуєте. Ви можете встановити їх для підключення до потрібного вам DNS-сервера автоматично або вручну, незважаючи на вашу локальну мережу.

Небезпечні функції Windows 8.1, 8 та 10

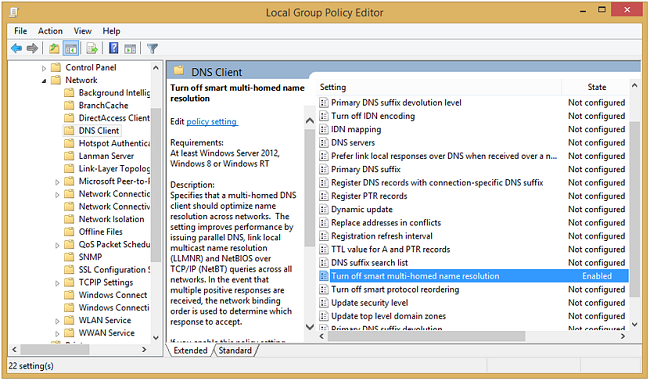

Операційні системи Windows надають можливість використання інструменту під назвою “Smart Multi-Homed Name Resolution”, який призначений для підвищення швидкості інтернету. Він посилає всі запити DNS на доступні сервери, але спочатку він прийматиме тільки DNS-відповіді від нестандартних серверів, у разі відсутності відповіді від ваших обраних серверів.

Ця функція не підходить для користувачів мереж VPN, оскільки вона набагато збільшує ризик витоків через DNS. Крім того, в операційній системі Windows 10 така функція встановлена за замовчуванням та приймає всі відповіді від сервера DNS, який відповідає найшвидше. Коли це відбувається, проблема полягає не тільки в витоках через DNS, але також залишає вас досить вразливими до спуфінг-атак.

Отже, як вирішити цю проблему?

Можливо, це найбільш складний тип витоків через DNS, з яким вам доведеться стикнутися, особливо якщо ви використовуєте операційну систему Windows 10. Це вбудована функція системи Windows, яку важко змінити. У вас буде більше можливостей вирішити цю проблему, якщо ви використовуєте легкодоступний протокол OpenVPN.

Функцію Smart Multi-Homed Name Resolution можна вручну вимкнути у Редакторі локальної групової політики Windows. Щоб зробити це, ви повинні використовувати операційну систему Windows Home Edition. Проте, важливо, щоб ви запам’ятали, що навіть після вимкнення цієї функції, операційна система Windows все одно надсилатиме всі ваші запити DNS на доступні сервери. Ось чому ми рекомендуємо використовувати протокол OpenVPN, оскільки він адекватно вирішує цю проблему.

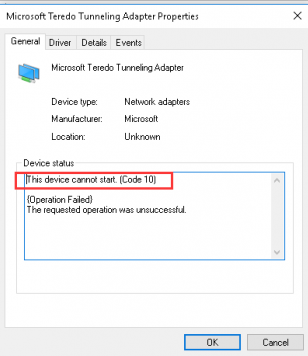

Мережевий протокол Teredo в операційній системі Windows

Teredo – це технологія компанії Microsoft, яка призначена для покращення сумісності між мережами IPv6 та IPv4. Це ще одна вбудована функція системи Windows. Ми також виявили, що це важлива перехідна технологія, яка дозволяє суміщати мережі IPv6 та IPv4 без жодних проблем. Крім того, вона спрощує процес надсилання, отримання та порозуміння адрес V6 на всі v4-з’єднання.

На жаль, для користувачів мереж VPN це просто явна лазівка в системі безпеки. Оскільки це тунельний програмний протокол, він постійно має перевагу над тунелем шифрування вашої мережі VPN. Він обходить його, що спричиняє багато витоків через DNS!

Основний метод виправлення

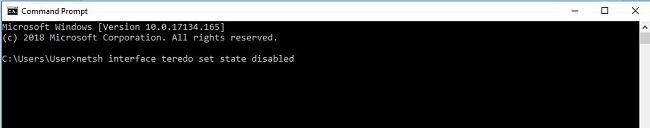

На щастя, протокол Teredo можна швидко вимкнути безпосередньо в операційній системі Windows. Просто відкрийте командний рядок, а потім введіть: ‘netsh інтерфейс teredo set state disabled’.

Тепер, коли ви вимкнули протокол Teredo, ви можете зіткнутися з кількома проблемами, але ваш інтернет-трафік не зможе обійти тунель шифрування мережі VPN, і ваша робота в мережі буде надійно прихована.

Підсумки

Виявивши вищенаведені проблеми, ви можете легко уникнути витоків через DNS у майбутньому. Пам’ятайте, що якщо ці проблеми залишаться невирішеними або непоміченими, ваше інтернет-з’єднання може ніколи не бути безпечним, навіть якщо ви використовуєте VPN. Тому вам необхідно перевірити свою систему на наявність витоків через DNS, щоб переконатися, що ваша інформація залишається завжди захищеною.